Tips de seguridad en GNU/Linux

Posted by Jose | Posted in *LINUX*, Software | Posted on 20-10-2010

0

A muchos de nosotros nos anima la idea de tener una maquina en casa que funcione como servidor en casa, acceder a nuestros archivos desde cualquier lugar o desde el trabajo es algo que con frecuencia buscamos, en fin es muy útil y a la vez divertido hacerlo lograrlo nosotros mismos

A muchos de nosotros nos anima la idea de tener una maquina en casa que funcione como servidor en casa, acceder a nuestros archivos desde cualquier lugar o desde el trabajo es algo que con frecuencia buscamos, en fin es muy útil y a la vez divertido hacerlo lograrlo nosotros mismos

En GNU/Linux esto no tiene mucha complicación y hay mucha documentación en Internet la cual indica como hacerlo pero esto tiene otros aspectos que debemos tomar en cuenta:

Cada vez que abrimos puertos en nuestro router, o hacemos nat de nuestra red local para acceder a ciertos servicios estamos fabricando «puertas» para dar acceso desde afuera a nuestro computador, las cuales las dejamos ahí para cuando NOSOTROS queramos entrar mediante un usuario y una contraseña, esto no implica que alguna otra persona no intente vulnerar esa «puerta» para entrar y hacer quien sabe que en nuestro equipo.

¿Cual es la idea?

Dejar las menores puertas posibles de entrada a nuestro sistema y lograr que sean lo mas seguras que podamos, para esto me permito dar ciertos consejos que hasta la hora me han funcionado muy bien.

Una practica muy frecuente en usuarios y administradores de sistemas Linux es instalar un servicio de servidor ssh, esto nos da una muy buena opción para el control remoto vía consola y con la posibilidad de acceder a nuestros archivos de manera gráfica, todo esto a través de un canal cifrado y seguro. Esto no significa que no debamos tomar ciertas precauciones con este servicio el cual es uno de los mas utilizados, pero no esta de mas tomar las siguientes precauciones:

Una practica muy frecuente en usuarios y administradores de sistemas Linux es instalar un servicio de servidor ssh, esto nos da una muy buena opción para el control remoto vía consola y con la posibilidad de acceder a nuestros archivos de manera gráfica, todo esto a través de un canal cifrado y seguro. Esto no significa que no debamos tomar ciertas precauciones con este servicio el cual es uno de los mas utilizados, pero no esta de mas tomar las siguientes precauciones:

SOBRE TODO, utilizar un nombre de usuario y una contraseña segura, nada de 1234 ni abc. Combina letras en mayúscula, minúsculas y números si es posible

- Especificar que usuarios podrán hacer «login» por ssh, esto se modifica en el archivo /etc/ssh/sshd_config con la linea: AllowUsers «tu-usuario»

- No permitir que root tenga permiso de hacer login por este medio, esto lo hacemos con la siguiente linea: PermitRootLogin no

Por que esto no es buena practica? Si alguien se llegara a apoderar de nuestros datos de conexión y entra al sistema no tendrá permisos de hacer grandes cambios mas que los de un usuario regular, no podra realizar cambios en archivos de configuración etc. Pero en cambio si nosotros realmente necesitamos hacer tareas administrativas propias de root por ssh es mejor agregar nuestro usuario regular al archivo /etc/sudoers y así, mediante el comando «sudo» lograr escalar privilegios mediante una contraseña predefinida y nuestro usuario tendrá los permisos necesarios. Otra practica recomendada es cambiar el puerto de escucha del servidor ssh (22) por otro puerto distinto.

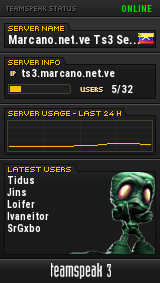

En este momento seguramente alguno pensara… que paranoico estoy, pero es realmente importante.. Fíjense en este registro (a la derecha) de intentos fallidos que encontré en un servidor. Hay muchísimos intentos de login fraudulentos intentando entrar como «root» y con varios usuarios distintos, los cuales ninguno existe, solo están utilizando un «robot» el cual intenta entrar con parámetros predefinidos con una lista de usuarios comunes y contraseñas clasicas en muchas ip al rededor del mundo en el puerto 22

Observen que en un día puede haber miles de intentos de acceso a nuestro equipo por esta vía, para esto podemos complementar la seguridad instalando la herramienta fail2ban la cual examina los logs continuamente y al detectar cierto numero de intentos fallidos bloquea la ip de origen por un tiempo determinado. El sistema que poseía este log no tenia instalada esta herramienta, por esa razón se aprecia gran cantidad de intentos desde mismas ip. cabe destacar que las ip que aparecen son reales y de donde han provenido dichos intentos de login

Otras buenas practicas:

- Tener un Cortafuegos con las reglas básicas para dejar los servicios básicos de nuestro sistema inaccesibles desde fuera.

Por ejemplo bloqueo de puertos 631 (Puerto de escucha de CUPS – Servidor de impresión en Gnu/Linux) y 515 ( Cola de impresión)

- Si utilizamos SAMBA, es conveniente denegar el acceso desde la interfaz conectada hacia afuera de nuestra red bloqueando el puerto 139 (netbios) y 445 y cualquier otro servicio el cual instalemos en la maquina, por ejemplo herramientas de administración y control via web, etc

- La instalación de servidores FTP es inseguro, ya que la contraseña y la data viajan en texto plano por la red y cualquiera con las herramientas adecuadas puede indagar los paquetes que transmitimos o recibimos, e incluso descubrir el usuario y la contraseña de acceso y una muy buena opción es nuevamente ssh, y si queremos acceder desde un equipo con win podemos utilizar winscp con el cual hacemos transferencias de archivos vía gráfica igualmente que un cliente ftp comun.

Hay mucha mas datos e información la cual ire escribiendo en otros artículos con temas relacionados, cualquier duda o pregunta comenta!